आज की दुनिया पूरी तरह Digital हो चुकी है। हर व्यक्ति अपने मोबाइल, लैपटॉप और इंटरनेट के ज़रिए बैंकिंग, शॉपिंग, सोशल मीडिया और कामकाज सब कुछ ऑनलाइन करता है।

लेकिन क्या आपने कभी सोचा है कि आपका यह digital data कितना सुरक्षित है?

यहीं से शुरू होती है – Cyber Security की ज़रूरत।

Cyber Security यानी Online दुनिया की सुरक्षा। इसका उद्देश्य है – आपके personal data, computer systems, और networks को hackers, viruses, phishing, और online scams से बचाना।

Cyber Security क्या है? (What is Cyber Security in Hindi)

Cyber Security एक ऐसी technology और practice है जो computers, networks, servers, mobile devices और data को किसी भी अनधिकृत पहुंच (unauthorized access), misuse, या attack से बचाती है।

सीधे शब्दों में —

“Cyber Security का मतलब है अपने digital data और devices को safe रखना, ताकि कोई Hacker या malware आपकी जानकारी चोरी न कर सके।”

Cyber Crime क्या होता है?

Cyber Crime वह अपराध है जो इंटरनेट या कंप्यूटर नेटवर्क के माध्यम से किया जाता है।

इन अपराधों में शामिल हैं:

Data चोरी करना

Online fraud

Phishing और email scams

Social media account hacking

Bank account से unauthorized transactions

Cyber Crime का शिकार कोई भी हो सकता है — एक व्यक्ति, कंपनी या यहाँ तक कि सरकारें भी।

Cyber Attack के प्रकार (Types of Cyber Attacks)

Cyber Security को समझने के लिए यह जानना ज़रूरी है कि हम पर कौन-कौन से Cyber Attacks हो सकते हैं

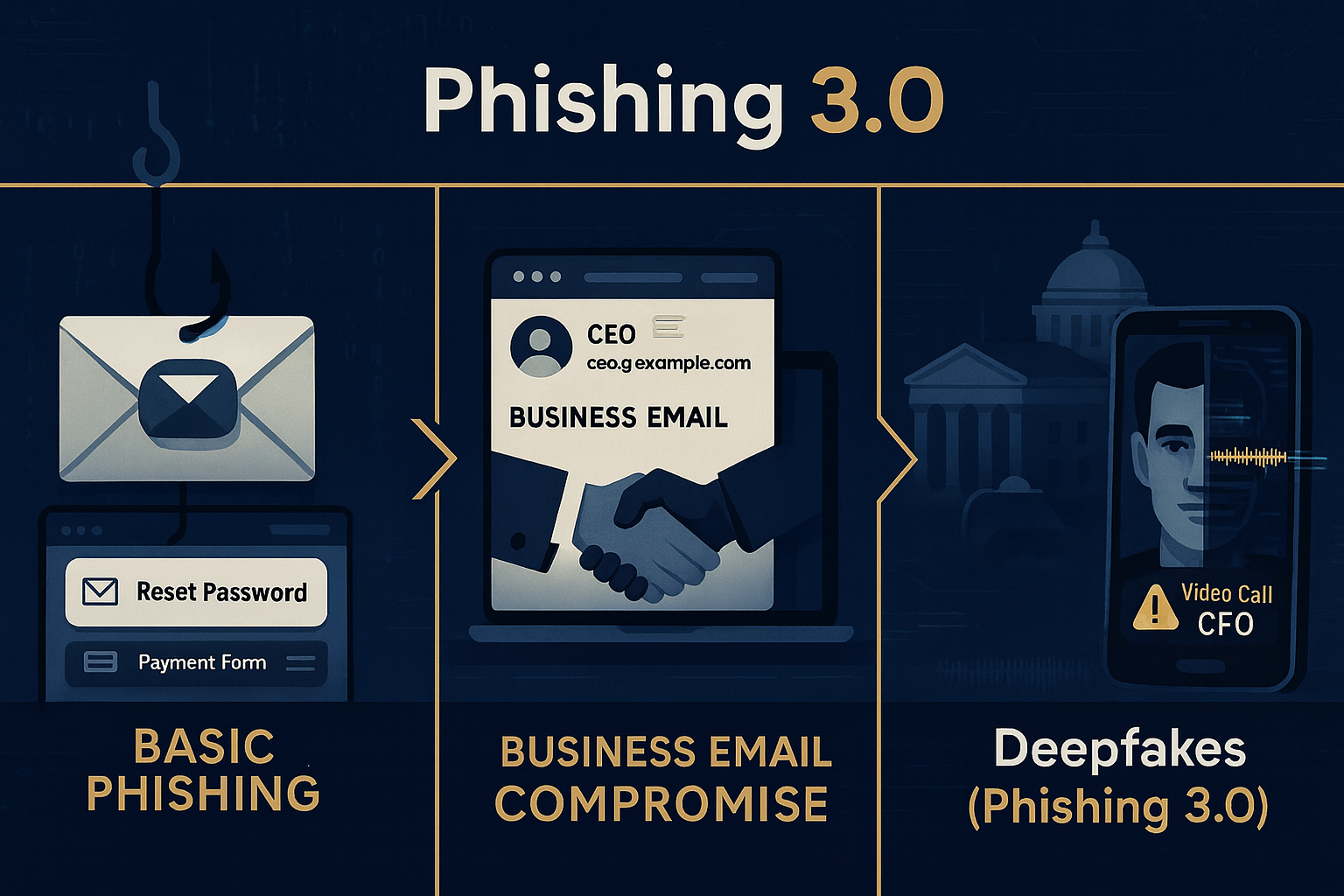

Phishing Attack

Hackers फर्जी emails या messages भेजकर users को किसी fake link पर क्लिक करने के लिए मजबूर करते हैं।

जैसे – “आपका बैंक खाता बंद हो रहा है, तुरंत verify करें।”

जैसे ही आप उस लिंक पर क्लिक करते हैं, आपकी banking details चोरी हो जाती हैं।

Malware Attack

Malware यानी Malicious Software, जो आपके सिस्टम में घुसकर डेटा चोरी कर सकता है।

उदाहरण – वायरस, वॉर्म्स, ट्रोजन, रैनसमवेयर इत्यादि।

Ransomware Attack

इसमें hacker आपके computer को lock कर देता है और unlock करने के लिए “ransom” यानी पैसे की मांग करता है।

DDoS Attack (Distributed Denial of Service)

Hackers एक वेबसाइट या server पर इतनी अधिक traffic भेजते हैं कि वह crash हो जाता है और users के लिए unavailable हो जाता है।

Password Attack

Hackers आपके कमजोर passwords का फायदा उठाकर आपके accounts में घुसने की कोशिश करते हैं।

Cyber Security के प्रकार (Types of Cyber Security)

Cyber Security को कई layers में बांटा गया है ताकि हर स्तर पर सुरक्षा बनी रहे

अगर आप Phishing और Online Scams के बारे में विस्तार से जानना चाहते हैं, तो यह लेख पढ़ें ।

Network Security

यह computer networks को unauthorized access से बचाता है।

उदाहरण: Firewalls, Intrusion Detection Systems (IDS), VPNs आदि।

Information Security

यह data की गोपनीयता (confidentiality) और अखंडता (integrity) को बनाए रखता है।

Application Security

Software या apps को secure बनाने के लिए coding level पर सुरक्षा दी जाती है।

Cloud Security

Cloud platforms (जैसे Google Drive, AWS, Azure) में stored data को सुरक्षित रखना।

Endpoint Security

हर device जैसे mobile, laptop या PC की सुरक्षा।

Cyber Security कैसे काम करती है?

Cyber Security में कई tools और techniques का इस्तेमाल होता है — जैसे:

Firewalls

Antivirus Software

Encryption

Multi-Factor Authentication

AI-based Threat Detection

इन सबका लक्ष्य होता है कि किसी भी unauthorized access या attack को समय रहते रोका जा सके।

Cyber Security क्यों ज़रूरी है?

Personal Data Protection:

आपकी identity, bank details और social media accounts सुरक्षित रहते हैं।

Business Security:

कंपनियों के confidential documents और client data सुरक्षित रहते हैं।

National Security:

किसी भी देश की defence और critical infrastructure को cyber attacks से बचाना बहुत जरूरी है।

Online Fraud से सुरक्षा:

इंटरनेट पर बढ़ते online scams से बचाव होता है।

Cyber Security से खुद को कैसे सुरक्षित रखें? (Safety Tips)

Strong Password रखें (A@#123 जैसे)

हर जगह Two-Factor Authentication (2FA) ऑन करें

Untrusted websites से कुछ भी डाउनलोड न करें

Email या SMS में आए किसी भी unknown link पर क्लिक न करें

Antivirus और Firewall हमेशा update रखें

Public Wi-Fi से banking या confidential काम न करें

भारत में Cyber Security की स्थिति

भारत में cyber attacks के cases तेजी से बढ़ रहे हैं।

सरकार ने इसके लिए कई initiatives शुरू किए हैं जैसे:

-

CERT-In (Computer Emergency Response Team)

-

National Cyber Crime Reporting Portal (cybercrime.gov.in)

-

Cyber Swachhta Kendra

इनके जरिए लोग awareness फैला सकते हैं और शिकायत दर्ज कर सकते हैं।

Cyber Security का भविष्य (Future of Cyber Security)

AI और IoT (Internet of Things) के बढ़ते इस्तेमाल से cyber threats भी बढ़ रहे हैं।

आने वाले समय में:

-

AI-based security systems

-

Zero Trust Network Architecture

-

Quantum Encryption

का इस्तेमाल आम हो जाएगा।

निष्कर्ष (Conclusion)

Cyber Security सिर्फ IT professionals के लिए नहीं, बल्कि हर internet user के लिए ज़रूरी है।

आपका data ही आपकी identity है — और इसे सुरक्षित रखना आपकी जिम्मेदारी है।

“Stay Aware, Stay Secure – Cyber Safety is Digital Responsibility.”

"हर दिन कुछ नया सीखने के लिए हमारे ब्लॉग को Follow करें और कमेंट में बताएं कि आपको यह article कैसा लगा!"