हम एक ऐसे डिजिटल युग में रह रहे हैं जहाँ डेटा ही नई मुद्रा (Data is the new currency) बन चुका है।

हर दिन हम अपने मोबाइल, लैपटॉप, बैंकिंग ऐप्स, सोशल मीडिया और ई-कॉमर्स वेबसाइट्स पर अनगिनत बार अपनी personal information साझा करते हैं।

लेकिन क्या आपने कभी सोचा है कि यह डेटा कहाँ जाता है, कौन इसे एक्सेस कर सकता है, और इसका क्या उपयोग (या दुरुपयोग) होता है?

Data Privacy & Protection का अर्थ है — अपनी व्यक्तिगत जानकारी को सुरक्षित रखना ताकि कोई अनधिकृत व्यक्ति या संस्था उसका दुरुपयोग न कर सके।

यह सिर्फ सुरक्षा का मुद्दा नहीं, बल्कि हमारी डिजिटल पहचान (Digital Identity) की रक्षा से जुड़ा विषय है।

Understanding Data Privacy — What It Really Means

What is Data Privacy?

Data Privacy उस नियंत्रण को दर्शाता है जो हमें अपने डेटा पर होता है — यानी कौन देख सकता है, कैसे उपयोग कर सकता है और कितनी देर तक रख सकता है।

Examples of personal data:

- नाम, पता, मोबाइल नंबर

- बैंक या क्रेडिट कार्ड डिटेल्स

- Location data

- Browsing history

- Medical records

- Social media activities

Why Data Privacy is Important

Identity Theft से बचाव: किसी के हाथ आपका आधार, पैन, या बैंक डेटा लग जाए तो नुकसान भारी हो सकता है।Financial Protection: हैकर्स आपके डेटा का उपयोग fraudulent transactions के लिए कर सकते हैं।

Freedom & Trust: जब आप जानते हैं कि आपका डेटा सुरक्षित है, तो आप डिजिटल सेवाओं पर अधिक भरोसा करते हैं।

Compliance & Law: हर देश में डेटा प्रोटेक्शन के लिए कानून बनाए जा रहे हैं, जैसे —

GDPR (Europe)

CCPA (California)

DPDP Act 2023 (India)

Types of Data That Need Protection

| Data Type | Description | Examples |

|---|---|---|

| Personal Data | जो व्यक्ति की पहचान करे | Name, DOB, Contact Info |

| Sensitive Data | जो misuse से हानि पहुँचा सकता है | Aadhaar, PAN, Passwords |

| Behavioral Data | आपकी डिजिटल गतिविधियों से जुड़ा | Search history, clicks |

| Financial Data | धन या लेन-देन से जुड़ा | Card details, UPI IDs |

| Health Data | मेडिकल स्थिति व रिपोर्ट्स | Medical history, prescriptions |

How Data is Collected (Often Without You Knowing)

आजकल वेबसाइट्स और ऐप्स हर समय डेटा एकत्र करती हैं। कुछ open तरीके से, कुछ hidden:

-

Cookies & Trackers

-

Mobile permissions (Camera, Mic, Location)

-

Social Media Analytics

-

Cloud services

-

IoT Devices (जैसे स्मार्टवॉच, CCTV कैमरा)

Pro Tip: हमेशा “Accept All Cookies” दबाने से पहले वेबसाइट की Privacy Policy ज़रूर पढ़ें।

Common Threats to Data Privacy

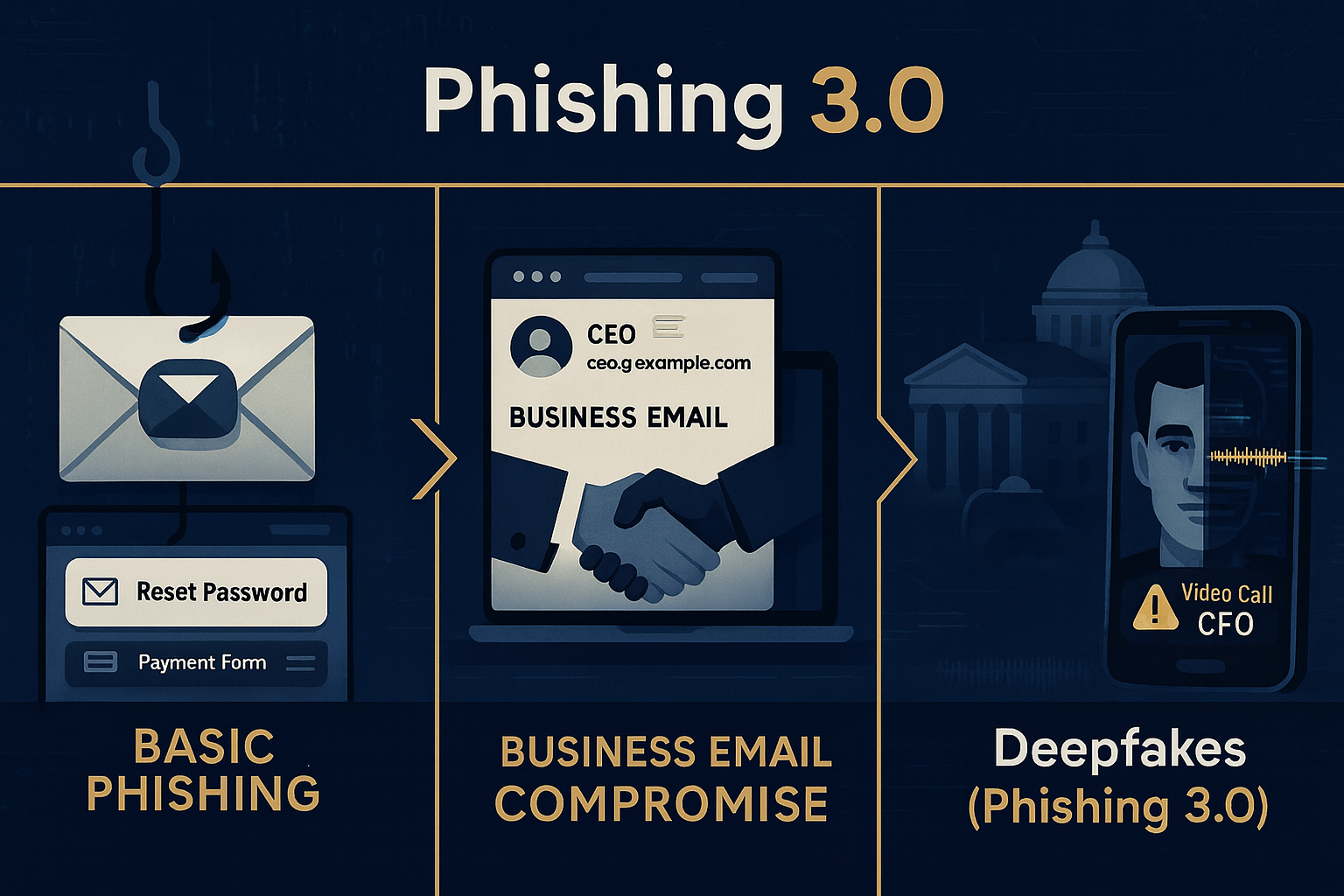

-

Phishing Attacks – नकली ईमेल/वेबसाइट से डेटा चुराना

-

Ransomware – आपके फाइलों को लॉक करके फिरौती मांगना

-

Malware & Spyware – चुपके से जानकारी चुराना

-

Social Engineering – धोखे से पासवर्ड या OTP निकलवाना

-

Data Breaches – कंपनियों के सर्वर से लाखों रिकॉर्ड लीक होना

-

Unsecured Wi-Fi Networks – पब्लिक नेटवर्क पर डेटा चोरी

-

Cloud Misconfiguration – गलत सुरक्षा सेटिंग्स से लीक

How to Protect Your Data — Practical Steps

Personal Data Security Tips

-

मजबूत Password Policy अपनाएँ (8+ characters, symbols, numbers)

-

हर अकाउंट के लिए Unique Passwords रखें

-

Two-Factor Authentication (2FA) हमेशा ऑन रखें

-

Password Manager जैसे Bitwarden या 1Password का उपयोग करें

Device & Network Protection

-

नियमित रूप से OS और Apps को Update करें

-

Antivirus / Firewall install करें

-

VPN से ही पब्लिक Wi-Fi यूज़ करें

-

“Auto-Connect to Wi-Fi” disable रखें

Cloud & Email Security

-

Cloud पर sensitive files Encrypt करके रखें

-

Unknown email attachments कभी न खोलें

-

Sender address हमेशा verify करें

-

Spam और phishing filters enable करें

Data Protection in Organizations

Role of Companies

कंपनियों को चाहिए कि वे Data Protection Policies बनाएँ और उन्हें नियमित रूप से implement करें।

Essential Corporate Practices

-

Data encryption (At-rest & In-transit)

-

Access control policies

-

Regular security audits

-

Data backup & recovery plan

-

Employee awareness training

Data Protection Officers (DPO)

GDPR जैसे कानूनों के तहत बड़ी कंपनियों में Data Protection Officer की नियुक्ति अनिवार्य होती है, जो यह सुनिश्चित करता है कि कोई डेटा misuse न हो।

Global & Indian Data Privacy Laws

Global Frameworks

-

GDPR (General Data Protection Regulation – EU)

यह तय करता है कि कोई कंपनी डेटा को कैसे स्टोर, प्रोसेस और शेयर कर सकती है। -

CCPA (California Consumer Privacy Act)

यूज़र्स को यह अधिकार देता है कि वे जानें उनका डेटा कहाँ और कैसे इस्तेमाल हो रहा है।

Indian Law: DPDP Act 2023

Digital Personal Data Protection Act (DPDP 2023) भारत में लागू किया गया है।

इसके तहत:

-

यूज़र्स को Data Principal कहा जाता है

-

Consent आवश्यक है

-

Violation पर ₹250 करोड़ तक का जुर्माना लगाया जा सकता है

Future of Data Privacy

आने वाले वर्षों में AI, IoT और Big Data के विस्तार के साथ Data Privacy और भी जटिल होगी।

Key Trends:

-

AI-Driven Privacy Protection tools

-

Decentralized Identity Management (Blockchain आधारित)

-

Zero-Knowledge Encryption Models

-

Privacy by Design – प्रोडक्ट्स में ही प्राइवेसी को शामिल करना

-

Quantum-resistant encryption

Building a Privacy-First Mindset

Data Privacy सिर्फ तकनीक नहीं — एक सोच (Mindset) है।

-

“हर जानकारी जरूरी नहीं साझा करनी चाहिए।”

-

“Free services के पीछे कीमत आपका डेटा होता है।”

-

“Privacy एक अधिकार है, सुविधा नहीं।”

इस mindset को अपनाने से आप अपने डिजिटल जीवन को सुरक्षित रख सकते हैं।

Section 10: Final Thoughts — Take Control of Your Digital Identity

हम अपने हर डिजिटल कदम से डेटा जनरेट करते हैं — और यही डेटा हमारी पहचान है।

इसलिए अपने डेटा की सुरक्षा को प्राथमिकता दें, जैसे हम अपने घर की चाबी को देते हैं।

Remember:

“If you are not paying for the product, you are the product.”

सचेत रहिए, सुरक्षित रहिए, और अपने डेटा पर नियंत्रण रखिए।

Call to Action

Follow Sky Yadu CyberSecurity for more deep, practical guides on:

-

Ethical Hacking

-

Network Security

-

Cyber Awareness

-

Free Cybersecurity Tools

नीचे कमेंट करें —

आपके हिसाब से Data Privacy का सबसे बड़ा खतरा क्या है?