क्यों Ethical Hacking ज़रूरी है?

आज के डिजिटल युग में साइबर हमले न केवल टेक्निकल तक सीमित हैं, बल्कि आर्थिक, सामाजिक और राष्ट्रीय सुरक्षा के लिए भी खतरा बन गए हैं। कंपनियाँ, सरकारी संस्थाएँ और व्यक्तिगत उपयोगकर्ता सभी निशाने पर हैं। इसलिए Hackers से सुरक्षा पाने के लिए हमें उन्हीं की भाषा समझनी होगी — परंतु नैतिक तरीके से। यही है Ethical Hacking: सिस्टम की कमज़ोरियाँ पहचानना ताकि उन्हें सही तरीक़े से ठीक किया जा सके।

Ethical Hacker का उद्देश्य रक्षा बढ़ाना, रिस्क कम करना और सिस्टम को सुरक्षित बनाना है — वह बुरा नहीं करता, बल्कि बुराइयों को खोजकर रिपोर्ट करता है।

Ethical Hacking क्या है

Ethical Hacking (जिसे penetration testing या white-hat hacking भी कहा जाता है) वह प्रक्रिया है जिसमें किसी सिस्टम, नेटवर्क या एप्लिकेशन की सुरक्षा का परीक्षण वैध अनुमति के साथ किया जाता है। इसका मुख्य उद्देश्य है:

-

Vulnerabilities खोजना (पर exploit करने के बदले)

-

Risk का मापन करना

-

सुरक्षा सुधार के उपाय सुझाना

-

Responsible disclosure के जरिए patches और remediation कराना

यहाँ महत्वपूर्ण है — अनुमति (Authorization)। बिना अनुमति किसी सिस्टम पर टेस्ट करना गैरकानूनी है।

Ethical Hacking के प्रमुख पहलू

-

Reconnaissance (जानकारी इकट्ठा करना): लक्ष्य के बारे में सार्वजनिक जानकारी (OSINT) इकट्ठा करना — domain, subdomains, public IPs, technologies, employee info आदि।

-

Threat Modeling & Scoping: क्या टेस्ट करना है, क्या नहीं — जोखिमों को प्राथमिकता देना।

-

Vulnerability Assessment: Automated scanning से संभावित कमजोरियाँ ढूँढना (high-level)।

-

Penetration Testing: अनुमति के साथ नियंत्रित तरीके से कमजोरियों की पुष्टि (exploit confirmation) — पर exploit को production नुकसान न पहुँचाने का नियम।

-

Post-Exploitation (Ethical): पाया गया access किस तरह का है, क्या डेटा एक्सपोज़ हुआ — रिपोर्ट के लिए साक्ष्य इकट्ठा करना।

-

Reporting & Remediation: findings का साफ़ और actionable रिपोर्ट, fix prioritization।

-

Retesting: fixes लागू होने के बाद verify करना।

ध्यान: ऊपर के चरणों में technical depth जरूरी है लेकिन exploit के step-by-step destructive तरीकों का खुलासा नहीं किया जाता — यही ethical boundary है।

कानूनी और नैतिक फ्रेमवर्क

-

Written Authorization: हमेशा written permission लें — scope, duration, allowed tools, out-of-scope systems स्पष्ट हों।

-

Non-Disclosure Agreement (NDA): संवेदनशील डेटा के लिए NDA होना चाहिए।

-

Responsible Disclosure Policy: यदि आप किसी तीसरे पार्टी vulnerability पाते हैं तो organized, non-exploitative तरीके से vendor को रिपोर्ट करें।

-

Data Protection Laws: GDPR, India's IT Act और अन्य स्थानीय कानूनों का पालन करें — किसी भी व्यक्तिगत डेटा को नुकसान नहीं पहुँचाना चाहिए।

-

Scope और Rules of Engagement (RoE): टेस्टिंग की सीमा और किस हालत में टेस्ट बंद कर देना है, ये निर्धारित हों।

Ethical Hacking के प्रकार (Categories)

-

Black-box Testing: Tester को target के बारे में बेहद कम जानकारी होती है — real-world attacker simulation।

-

White-box Testing: Tester को पूरा source/code, architecture दस्तावेज़ दिया जाता है — deep security audit।

-

Grey-box Testing: आंशिक जानकारी मिलती है — जैसे developer credentials के बिना लेकिन internal knowledge के साथ।

-

Red Teaming: एक व्यापक assault simulation — organization की detection और response capabilities जांचना।

-

Blue Teaming: Defensive teams का काम — IDS/IPS, monitoring, incident response। Purple team exercises में Red और Blue मिलकर सिखते हैं।

Tools — क्या जानना उपयोगी है (पर destructive instructions नहीं)

Ethical hackers को tools की समझ होनी चाहिए — पर हम यहाँ commands या exploit code नहीं देंगे, सिर्फ tool categories और उनका उद्देश्य बताएंगे:

-

Recon & OSINT: Shodan, Censys, crt.sh (cert search), WHOIS, Google dorks — सार्वजनिक जानकारी खोजना।

-

Network Scanning: Nmap (network discovery, port enumeration) — यहाँ से पता चलता है कौनसे services चल रहे हैं।

-

Vulnerability Scanners: Nessus, OpenVAS, Qualys — high-level vuln identification।

-

Web App Testing: Burp Suite (proxy + scanner), OWASP ZAP — input validation, session management issues।

-

Password / Hash Testing: Hashcat (password analysis), लॉक-आउट policies का मूल्यांकन।

-

Wireless Testing: Tools to analyze Wi-Fi security posture (legal lab use only).

-

Container & Cloud Security: Tools for scanning container images and cloud misconfigurations (e.g., Trivy, kube-bench).

-

Logging & Monitoring Tools: Splunk, ELK Stack — detection/forensics analysis का हिस्सा।

इन टूल्स का इस्तेमाल केवल authorized और controlled lab environment में करें। किसी production system पर इनका misuse करनै से अपराध बनता है।

Vulnerability Types — क्या ढूँढते हैं (Conceptual)

Ethical hacking में commonly जो vulnerabilities देखी जाती हैं (स्रोत: OWASP, SANS आदि):

-

Injection flaws (e.g., SQLi, Command Injection) — input sanitize न होने पर।

-

Broken Authentication & Session Management — weak sessions, predictable tokens।

-

Sensitive Data Exposure — unencrypted storage/transfer।

-

Misconfiguration — default passwords, open ports, permissive CORS।

-

Broken Access Controls — privilege escalation संभावनाएँ।

-

Insecure Deserialization, XXE, CSRF, XSS — web app specific।

-

Cloud misconfigurations — public S3 buckets, overstretched IAM policies।

-

Supply Chain risks — third-party libraries with vulnerabilities।

यहाँ हम exploit steps नहीं बताएंगे; बल्कि vulnerability का प्रभाव, detection और mitigation बताएंगे — ताकि reader समझकर defensive measures ला सके।

Secure Methodologies — कैसे testing सावधानीपूर्वक करें

-

Non-destructive proofing: vulnerability confirm करने के लिए non-destructive techniques (e.g., safe probes) अपनाएँ।

-

Time-window: Testing के लिए समय निर्धारित करें (off-peak) और notify stakeholders।

-

Backups & Rollback: किसी भी टेस्ट से पहले backups मौजूद होने चाहिए।

-

Logging enabled: Tests के दौरान logs collect करें — ताकि बाद में फ़ॉरेंसिक और रिपोर्टिंग आसान हो।

-

Containment: किसी भी exploit का scope सीमित रखें, lateral movement न होने दें।

Lab Setup — सीखने के लिए सही तरीका (Legal & Safe)

Real-world skills पाने के लिए घरेलू/organizational lab बनाना सबसे सुरक्षित और नैतिक तरीका है:

-

Isolated Virtual Lab: VirtualBox/VMware पर isolated VMs: Kali (testing), Metasploitable (vulnerable target), web app vulnerable instances (OWASP Juice Shop)।

-

Container Labs: Docker-compose based vulnerable stacks (WebGoat, DVWA) — fast setup.

-

Cloud Sandboxes (with caution): जरूरी permission और billing समझ कर प्रयोग करें।

-

CTF Platforms: HackTheBox, TryHackMe, OverTheWire — legal challenges और structured learning।

-

Code Review Practice: Open-source projects पर secure code reading — input validation, auth flows को समझना।

Lab में हमेशा no internet outbound rules रखें जब आप intentionally vulnerable VM पर tests कर रहे हों — ताकि accidental misuse न हो।

Practical Defensive Focus — Ethical Hacker का रोल सिर्फ Attack नहीं

Ethical hacker की सबसे बड़ी value defensive side पर है — threat modeling से लेकर design-level security तक:

-

Secure SDLC: Developers के साथ काम कर secure coding guidelines implement करना।

-

Threat Modeling: Risk-based view: कौनसा asset value रखता है, attacker कौनसा path ले सकता है।

-

Security Automation: CI/CD pipeline में SAST/DAST, dependency scanning integrate करना।

-

Monitoring & Detection: EDR, SIEM, network anomaly detection systems deploy।

-

Incident Response: Playbooks, runbooks और tabletop exercises prepare करना।

Ethical hacker बन कर आप organization की security posture को proactively सुधारते हैं।

Reporting — सबसे अहम क़दम (How to Write an Effective PenTest Report)

एक अच्छा penetration test report technical और non-technical दोनों stakeholders के लिए उपयोगी होना चाहिए:

रिपोर्ट की structure (recommended)

-

Executive Summary: Non-technical overview — findings का impact, priority, business risk।

-

Scope & Methodology: क्या टेस्ट किया गया, किस permission के साथ, समय-सीमा, tools।

-

Findings (detailed): प्रत्येक vulnerability के लिए — title, severity, affected systems, proof-of-concept (non-destructive), impact।

-

Risk Rating & CVSS (if applicable): severity quantify करने के लिए।

-

Remediation Steps: Clear, prioritized, actionable fixes (code/config suggestions)।

-

Mitigation & Compensating Controls: अगर immediate fix न हो तो क्या temporary controls लगाएँ।

-

Appendix: raw logs, screenshots, technical evidence (safeguarded)।

रिपोर्ट हमेशा professional, unbiased और reproducible हो — ताकि dev teams fixes पर काम कर सकें।

Responsible Disclosure — Vulnerability Report कैसे करें

यदि आप किसी third-party product/site पर vuln पाते हैं बिना explicit permission के, तो follow करें:

-

Do not exploit further।

-

Collect minimal evidence — screenshots, headers, proof that doesn't expose sensitive data.

-

Search for vendor’s disclosure policy — अक्सर security page पर contact/email होता है।

-

Send clear report: summary, steps to reproduce (non-exploitative), impact, contact info।

-

Follow up — अगर vendor silent है, CERT/ISAC जैसे channels को notify करें।

-

Respect timelines — public disclosure only after vendor patch or reasonable period।

Responsible disclosure से आप ethical reputation बनाते हैं और legal safety भी मिलती है।

Career Path — Ethical Hacker कैसे बनें (Practical Roadmap)

-

Foundations: Networking (TCP/IP), OS fundamentals (Linux, Windows), web basics (HTTP, REST).

-

Learn Security Concepts: Cryptography basics, authentication, access control models।

-

Certifications (helpful):

-

CompTIA Security+ — basics

-

CEH (Certified Ethical Hacker) — conceptual coverage

-

OSCP (Offensive Security Certified Professional) — hands-on penetration testing (more technical)

-

CISSP — managerial & governance level

-

-

Hands-on Practice: CTFs, vulnerable labs, bug bounty platforms (HackerOne, Bugcrowd) — शुरू में low-risk targets पर।

-

Build Portfolio: Write blog posts, research writeups, responsible disclosures — show your process and ethics.

-

Networking & Community: Conferences, local security meetups, GitHub contributions।

ध्यान: certifications मदद करते हैं पर practical skills और ethics सबसे ज़्यादा मायने रखते हैं।

Case Studies (High-level, Non-exploitative)

-

Ransomware Attack Resilience: एक mid-size firm ने backups और network segmentation की वजह से रैनसमवेयर से data loss टाला — उनके lessons: immutable backups, segmentation, endpoint isolation।

-

Web App Data Leak: एक web portal में insecure direct object references पाई गयीं; fix: proper access control checks server-side और input validation।

-

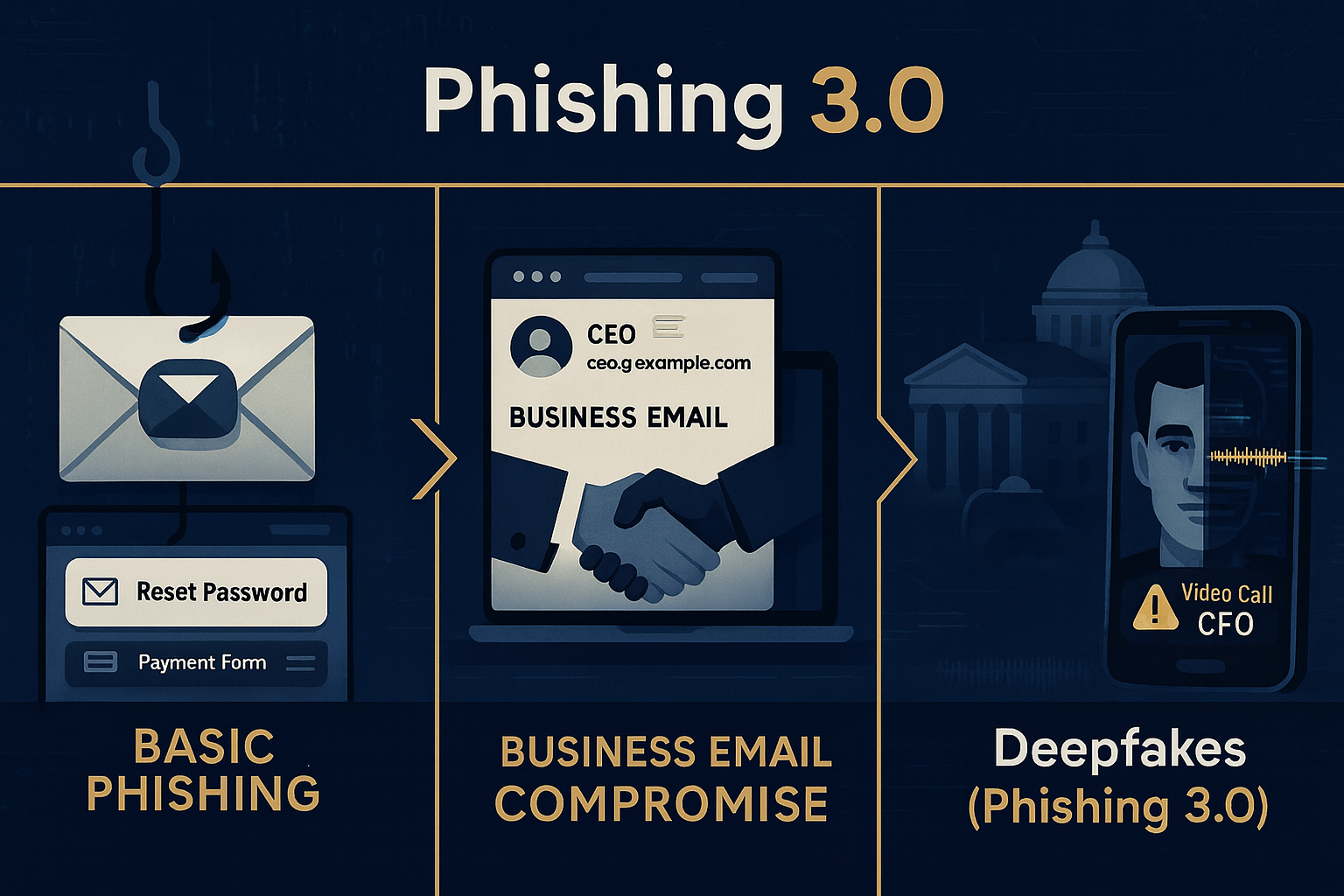

Phishing Simulation Impact: एक organization ने simulated phishing campaigns कर awareness बढ़ाई; training ने click-rate घटाया।

इन кейस स्टडीज़ से readers को समझ आता है कि real-world mitigation कैसे काम करती है।

Ethics & Mindset — सही दृष्टिकोण

-

Curiosity + Responsibility: खोज का उद्देश्य हमेशा सुधार होना चाहिए।

-

Transparency: findings को गोपनीयता और जिम्मेदारी के साथ handle करना।

-

Continuous Learning: threat landscape लगातार बदलता है — लगातार सीखते रहें।

-

Collaboration: security कभी अकेले नहीं चलती — developers, ops और management के साथ काम करें।

Resources — पढ़ने और अभ्यास करने के लिए (Recommended)

-

OWASP Top 10 — web app vulnerabilities overview।

-

SANS Reading List — practical defensive and offensive topics।

-

CTF Platforms: TryHackMe, Hack The Box, OverTheWire।

-

Books: “The Web Application Hacker’s Handbook” (for concepts), “Practical Malware Analysis” (defensive understanding)।

-

Blogs & News: Krebs on Security, The Hacker News, ThreatPost।

-

YouTube Channels: LiveOverflow, John Hammond (conceptual demos) — note: always ethical context में देखें।

Final Checklist — Ethical Hacker के लिए Quick Actionable (non-exploitative) list

-

Written permission & scope defined।

-

Isolated test environment और backups ready।

-

Non-destructive verification techniques चुनें।

-

Detailed logging active रखें।

-

Clear, prioritized remediation और communication plan तैयार रखें।

-

Responsible disclosure और retesting का roadmap बनाएं।

निष्कर्ष — Ethical Hacking की असली ताकत

Ethical hacking केवल कमजोरी पहचानने का काम नहीं; यह एक organizational resilience बनाने की कला है। जब आप systems को attacker की नज़र से देखते हैं — पर ethically और responsibly — तभी आप असली सुरक्षा ला सकते हैं।

तो curiosity, discipline और ethics को अपने साथ रखें। सीखते रहें, सही तरीके से practice करें, और community में अपना योगदान दें — क्योंकि सुरक्षित डिजिटल दुनिया हम सबकी ज़िम्मेदारी है।

कोई टिप्पणी नहीं:

एक टिप्पणी भेजें