यह हमला दर्शाता है कि कैसे ब्राउज़र-सुरक्षा में मौजूद एक छोटी सी खामी राष्ट्रीय और संस्थागत स्तर पर संवेदनशील जानकारी लीक कर सकती है। इस रिपोर्ट में हम विस्तार से जानेंगे — हमला कैसे हुआ, LeetAgent क्या कर सकता है, इसके पीछे कौन-से समूह हो सकते हैं, और आप/आपकी संस्था इससे कैसे बचें।

(TL;DR)

कमजोरियाँ: CVE-2025-2783 (sandbox escape) — Chrome में शेलडो (sandbox) तोड़ने की क्षमता।

अभियान: Operation ForumTroll — लक्ष्य: रूस/बेलारूस स्थित मीडिया, विश्वविद्यालय, रिसर्च सेंटर, सरकारी संस्थान और वित्तीय संस्थान।

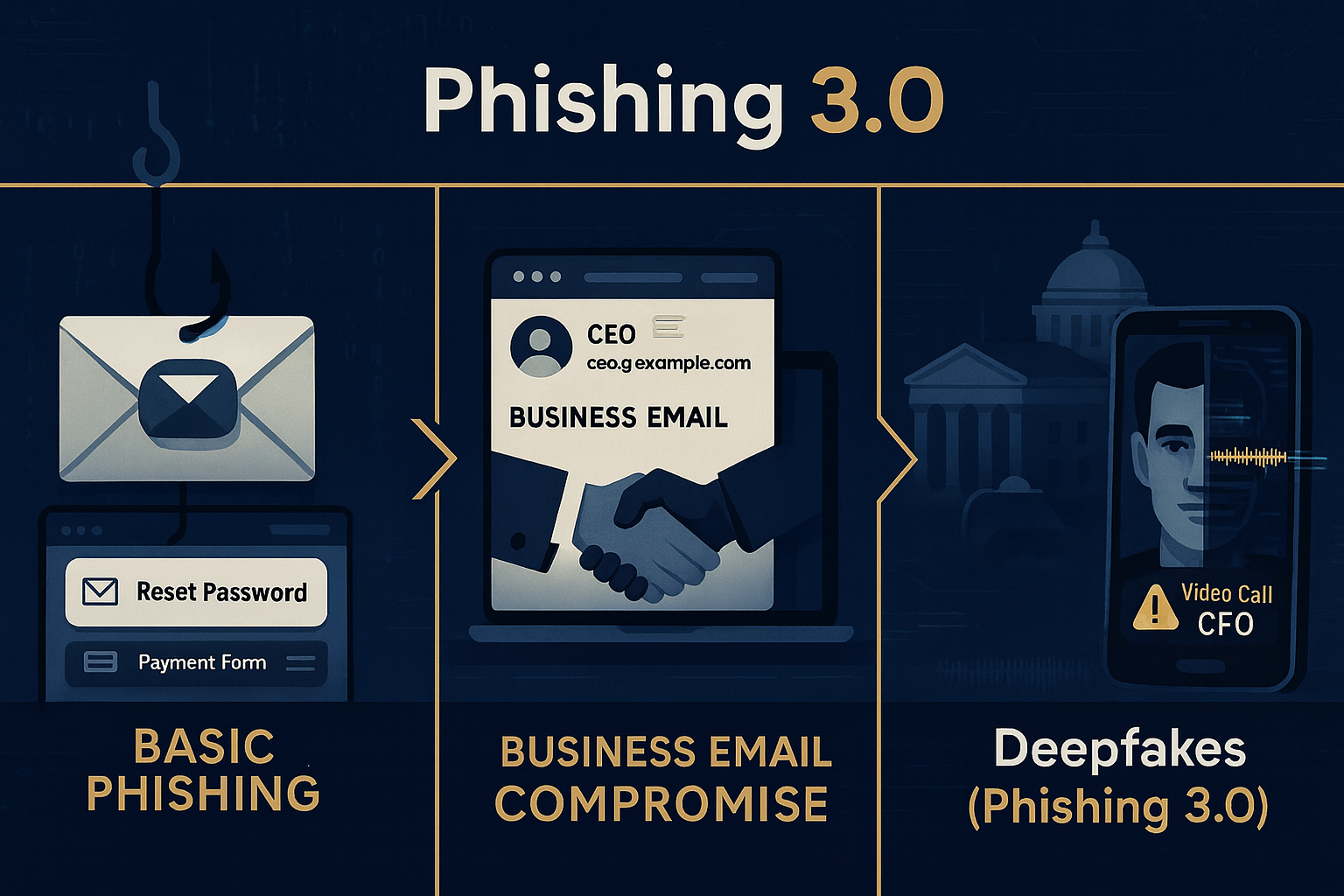

वितरण तरीका: निजी (spear-phishing) ईमेल जिनमें शोर्ट-लिव्ड लिंक होते थे — अक्सर “Primakov Readings” जैसी फ़ोरम-लिंक।

अति महत्त्वपूर्ण: लिंक पर क्लिक ही exploit को ट्रिगर करने के लिए काफी था (Chrome/Chromium ब्राउज़र)।

परिणाम: exploit एक loader गिराता है जो आगे LeetAgent स्पाईवेयर लॉन्च करता है — और C2 के साथ HTTPS पर संवाद करता है।

Memento Labs और उसका संदर्भ — एक विवादास्पद इतिहास

मालवेयर फ़ैमिली के स्रोत में जो कंपनी जुड़ी दिखती है वो है Memento Labs (mem3nt0) — मिलान स्थित एक आईटी/सर्विस प्रोवाइडर, जिसकी जड़ों में पुरानी कंपनी HackingTeam भी आती है। HackingTeam के टूल्स और लीक्स ने पहले भी विवाद और आलोचना पैदा किए थे — इसलिए Memento Labs के नाम का जुड़ना सुरक्षा समुदाय में चिंताएँ बढ़ाता है।

यह जरूरी है: किसी भी संगठन के नाम को सीधे दोषी साबित करने के लिए बहुत सावधानी चाहिए — पर सार्वजनिक शोध यह दर्शाता है कि LeetAgent के विकास/वितरण में Memento Labs-संबंधी टूल्स के निशान मिले हैं।

हमला कैसे काम करता है — चरण-दर-चरण (Attack Chain)

Spear-phishing lure: सर्वप्रथम निशाना बनाए गए व्यक्ति को टार्गेटेड ईमेल भेजा जाता है — संदेश में छोटा, व्यक्तिगत लिंक होता है (जैसे Primakov Readings)।

Validator Script: लिंक पर जाने पर ब्राउज़र एक छोटा script चलाता है जो यह जाँचता है कि विज़िटर असली यूज़र है या कोई analysis sandbox/VM।

Exploit (CVE-2025-2783): यदि जाँच सफल होती है, तो Chrome की sandbox से बाहर निकलने के लिए exploit detonates होता है — यानी attacker को remote code execution मिल जाता है।

Loader डिप्लॉय: exploit की मदद से एक loader गिराया जाता है जो आगे LeetAgent (या कभी-कभी Trinper/Dante जैसे अन्य मॉड्यूल) लॉन्च करता है।

C2 कम्युनिकेशन: LeetAgent HTTPS के जरिए command-and-control सर्वर से जुड़ता है और निर्देश पाता है — जैसे की फाइल चोरी, कीलॉगिंग, कमांड निष्पादन आदि।

LeetAgent — क्या करता है और किन कमांड्स का समर्थन करता है

Kaspersky के विश्लेषण के अनुसार LeetAgent काफी सक्षम backdoor है। यह कई तरह के निर्देशों को संभालता है:

0xC033A4D (COMMAND) – cmd.exe के माध्यम से कमांड चलाना

0xECEC (EXEC) – कोई प्रोसेस execute करना

0x6E17A585 (GETTASKS) – चल रहे tasks की सूची देना

0x6177 (KILL) – किसी task को रोकना

0xF17E09 (FILE \x09) – फ़ाइलों में लिखना

0xF17ED0 (FILE \xD0) – फ़ाइल पढ़ना

0x1213C7 (INJECT) – shellcode inject करना

0xC04F (CONF) – कम्युनिकेशन पैरामिटर्स सेट करना

0xD1E (DIE) – quit/exit

0xCD (CD) – current working directory बदलना

0x108 (JOB) – keylogger/फाइल-थीफ़र सेट-अप करना; विशिष्ट एक्स्टेंशन्स (*.doc, *.xls, *.ppt, *.rtf, *.pdf, *.docx, *.xlsx, *.pptx) वाली फाइलें इकट्ठा करना

LeetAgent का व्यवहार modular है — यह loader के जरिए आगे अन्य घटक भी लोड कर सकता है, जिससे हमलावर को और क्षमताएँ मिलती हैं (जैसे Dante spyware का लांच)।

क्या यह नया है? — इतिहास और कनेक्शन

Kaspersky ने बताया कि LeetAgent के कोड-टखने (code artifacts) 2022 तक trace होते हैं — यानी यह एक विकसित हो रही टूलकिट है। Positive Technologies के शोध में भी इसी तरह की गतिविधि (TaxOff/Trinper) का विवरण मिला — और कई संकेत बताते हैं कि ये अभियाने आपस में जुड़े हुए हैं।

विशेषतः Dante (पहले RCS जैसा) और StealthServer/Trinper जैसी backdoors के साथ shared tradecraft (COM-hijacking persistence, file paths, font file में छिपे डेटा आदि) दिखता है — जो यह संकेत देता है कि संभवतः एक ही actor/toolset पीछे काम कर रहा है।

लक्षित क्षेत्र और मक़सद — कौन निशाना बन रहा है?

Kaspersky के अवलोकन के अनुसार लक्षित संस्थाएँ:

मीडिया हाउसेस (news outlets)

यूनिवर्सिटीज़ और रिसर्च सेंटर

सरकारी विभाग और सार्वजनिक संस्थाएँ

वित्तीय संस्थान

इन अभियानों का प्राथमिक उद्देश्य जासूसी (espionage) है — संवेदनशील अध्यन, नीतिगत दस्तावेज़, इंटरनल कम्युनिकेशन और मीडिया-रिलेटेड सामग्रियाँ चुराना। लक्षित क्षेत्रों के आधार पर यह स्पष्ट है कि यह अभियान रणनीतिक बुद्धि/नैरेटिव मॉनिटरिंग पर केंद्रित है — न कि महज वित्तीय लाभ पर।

तकनीकी संकेत (IOCs) — क्या देखना चाहिए

(ब्लॉग पाठकों के लिए सरल और उपयोगी संकेत; सुरक्षा टीम इन्हें अपने SIEM/EDR में जोड़ें)

संदिग्ध शोर्ट-लिव्ड लिंक जिन्हें Primakov/Forum जैसी प्रासंगिकता के साथ भेजा गया हो

ब्राउज़र से अजीब-सी process creation/loader activity (explorer/browser child processes spawning unknown binaries)

HTTPS C2 कनेक्शन्स जिनकी destination domains संदिग्ध/नए बने हों (timezone, reputation low)

फ़ाइल ऑपरेशन्स जो विशेष एक्सटेंशन्स (.doc, .xls, .pdf) की खोज करके त्वरित exfiltration करें

दर्शनीय persistence indicators: COM hijack entries, suspicious scheduled tasks, unknown autorun entries, font file modification

Dante और अन्य मॉड्यूल — एक बड़ी छवि

LeetAgent कभी-कभी और बड़े, ज्यादा sophisticated spyware (जैसे Dante) के लिए stepping stone का काम करता है। Dante जैसी प्लेटफ़ॉर्म्स में anti-analysis, obfuscation, anti-VM checks होते हैं — वे forensic परीक्षण व निगरानी से बचने के लिए डिज़ाइन किए गए हैं।

रिपोर्टों में संकेत मिले हैं कि:

LeetAgent initial foothold प्रदान करता है

Dante जैसे मॉड्यूल बाद में लोड किए जाते हैं (जहाँ और अधिक संगठनात्मक डेटा इकट्ठा/कर्मान्वित किया जाता है)

यह मॉड्यूलर रैंसम/spyware approach एक व्यापक, लंबे समय तक चलने वाली जासूसी रणनीति दर्शाती है।

Attribution — कौन कर रहा है? (क्या कहा जा सकता है)

Operation ForumTroll को विश्लेषकों ने अक्सर Russia-focused अभियान के रूप में देखा है। समूहों की भाषा-कुशलता (Russian proficiency), स्थानीय context-awareness और लक्ष्य चुनने के पैटर्न ने शोधकर्ताओं को यह संकेत दिया है कि अभिनेता की प्राथमिक संचालन theatre रूस-आसपास रही है।

हालाँकि attribution मुश्किल है — खासकर जब उपकरण और share किए गए code के टुकड़े विभिन्न actor समूहों में घूमते हैं — पर वर्तमान संकेत बताते हैं कि ForumTroll / TaxOff / Prosperous Werewolf जैसे नामों के अंतर्गत यह cluster सक्रिय रहा है और कई बार एक दूसरे के tradecraft से ओवरलैप करता दिखा है।

बचाव और निवारण (Practical Mitigations) — क्या करें, क्या न करें

1. ब्राउज़र और सॉफ़्टवेयर अपडेट रखें

सबसे पहला और सरल कदम: Chrome और Chromium-based browsers को अपडेट रखें — vendor patches अक्सर zero-day exploitation का सबसे प्रभावी इलाज हैं।

2. ईमेल सुरक्षा और user awareness

Personalized spear-phishing से बचने का सबसे अच्छा तरीका है user training — लिंक्स पर क्लिक करने से पहले sender और URL चेक करें।

EDR/Email Gateway पर URL rewriting, attachment sandboxing और macro-blocking enable करें।

3. Application sandboxing और exploit mitigation

Browser hardening (site isolation, strict sandboxing flags) enable करें।

Exploit mitigation features (ASLR, DEP) और enterprise-level exploit protection चालू रखें।

4. Monitoring, Detection & EDR

HTTPS-based C2 detection के लिए SSL/TLS inspection consider करें (privacy और legality ध्यान में रखकर)।

EDR solutions में behavior-based rules (suspicious child process creation, unusual command execution) जोड़ें।

5. Least Privilege और Network Segmentation

Sensitive systems पर प्रशासनिक privileges सीमित रखें।

Critical assets को segmented VLAN पर रखें ताकि lateral movement रोकें।

6. Incident Response Plan

संभावित compromise के लिए playbooks तैयार रखें — isolating affected hosts, memory forensics, network captures, threat hunting lists।

निष्कर्ष — सीख और आगे की राह

Operation ForumTroll और LeetAgent की घटनाएँ हमें यह याद दिलाती हैं कि आधुनिक साइबर खतरे अब बहुत अधिक लक्षित और तीव्र हैं। एक छोटी कमी (जैसे ब्राउज़र sandbox escape) भी बड़े पैमाने पर राष्ट्रीय-स्तरीय जासूसी की चाबी बन सकती है।

सरल संदेश:

अपडेट रखें, जागरूक रहें, और निगरानी को प्राथमिकता दें

तकनीकी उपायों के साथ-साथ मानव-फील्डिंग (training, phishing simulations) पर भी निवेश करें।