यह हमला एक नए Golang आधारित मालवेयर “DeskRAT” के जरिए किया गया है, जो खास तौर पर भारत के सरकारी Linux सिस्टम (BOSS OS) को टारगेट कर रहा है। इस रिपोर्ट में हम जानेंगे कि यह अटैक कैसे हुआ, इसका मकसद क्या था, और भारत को इससे क्या सीख लेनी चाहिए।

🇵🇰 Transparent Tribe (APT36) कौन है?

Transparent Tribe, जिसे APT36 के नाम से भी जाना जाता है, एक Pakistan-nexus State Sponsored Threat Actor है। यह ग्रुप साल 2013 से सक्रिय है और भारतीय सेना, रक्षा मंत्रालय, शैक्षणिक संस्थानों और सरकारी नेटवर्क्स को बार-बार निशाना बनाता रहा है।

इस ग्रुप की खासियत है —

-

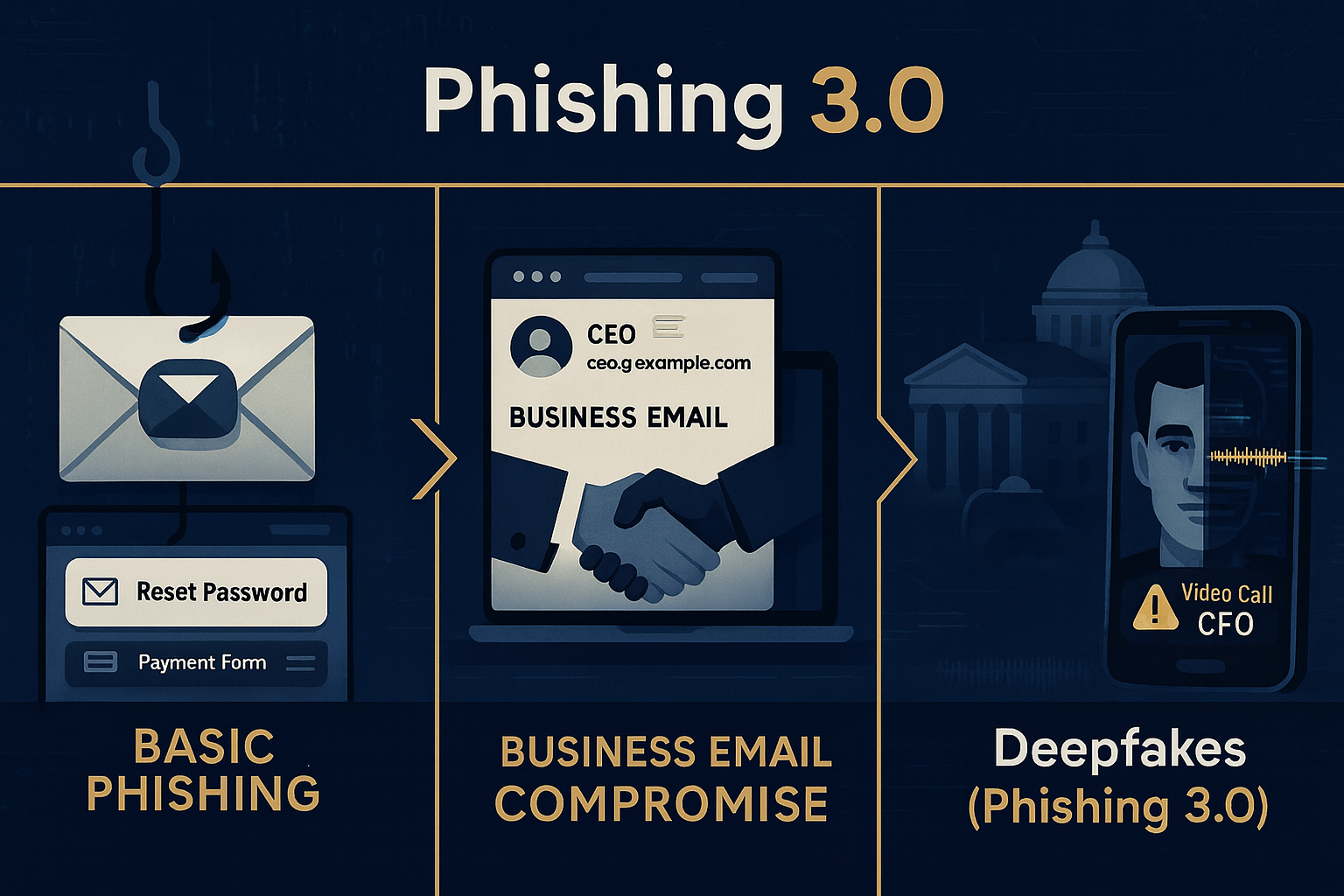

फिशिंग ईमेल (Phishing Emails) भेजकर यूज़र को धोखा देना।

-

असली लगने वाले डॉक्यूमेंट्स या PDF फाइलों में मालवेयर छिपाना।

-

भारत से जुड़ी थीम जैसे "रक्षा नीति", "सेना से जुड़ी फाइलें" या "सरकारी निर्देश" का इस्तेमाल।

APT36 का उद्देश्य सिर्फ जानकारी चुराना नहीं, बल्कि दीर्घकालिक निगरानी (Long-Term Espionage) करना है — यानी संक्रमित सिस्टम से लगातार डेटा इकट्ठा करना।

DeskRAT क्या है और कैसे काम करता है?

DeskRAT एक Remote Access Trojan (RAT) है — जिसका मतलब है, यह किसी संक्रमित कंप्यूटर को दूर से पूरी तरह कंट्रोल करने की क्षमता रखता है।

यह Golang भाषा में लिखा गया है, जिससे यह Windows और Linux दोनों प्लेटफ़ॉर्म पर चल सकता है।

अटैक की शुरुआत (Attack Chain)

साइबर सुरक्षा कंपनी Sekoia ने अगस्त और सितंबर 2025 के दौरान इस अभियान को ट्रैक किया।

हैकर्स ने सरकारी कर्मचारियों को टारगेट करते हुए ईमेल भेजे जिनमें —

-

ZIP फाइलें अटैच थीं, या

-

Google Drive लिंक था, जिसमें एक Malicious Desktop File छिपा हुआ था।

जब यूज़र इस ZIP फाइल को खोलता है —

-

एक नकली PDF (जैसे “CDS_Directive_Armed_Forces.pdf”) खुलती है ताकि यूज़र को संदेह न हो।

-

उसी समय बैकग्राउंड में DeskRAT का मुख्य Payload डाउनलोड और रन हो जाता है।

DeskRAT की क्षमताएँ (Features and Commands)

DeskRAT में कई शक्तिशाली कमांड हैं जिनसे हैकर्स सिस्टम पर पूरा कंट्रोल पा लेते हैं।

| Command | विवरण |

|---|---|

ping | C2 सर्वर से कनेक्शन चेक करता है |

heartbeat | सक्रियता बनाए रखता है |

browse_files | फोल्डर और फाइलों की लिस्ट भेजता है |

start_collection | खास एक्सटेंशन वाली फाइलें (100MB से कम) खोजकर चुराता है |

upload_execute | नए स्क्रिप्ट या फाइल डाउनलोड कर उन्हें रन करता है |

यह सभी कमांड WebSocket प्रोटोकॉल से भेजे जाते हैं, जिससे डिटेक्शन मुश्किल हो जाता है।

Persistence Methods – सिस्टम में छिपने के 4 तरीके

DeskRAT खुद को सिस्टम में लंबे समय तक छिपाने के लिए 4 अलग-अलग तरीके अपनाता है –

-

systemd service बनाना

-

cron job शेड्यूल करना

-

autostart directory में खुद को जोड़ना

-

.bashrc file में स्क्रिप्ट डालना

इससे यह मालवेयर हर रीस्टार्ट के बाद अपने आप एक्टिव हो जाता है।

Windows Version – StealthServer Malware

Transparent Tribe सिर्फ Linux तक सीमित नहीं है। QiAnXin XLab की रिपोर्ट के अनुसार, इसने Windows सिस्टम्स के लिए भी StealthServer नाम का वर्ज़न लॉन्च किया है।

तीन वर्ज़न सामने आए हैं –

-

V1 (July 2025) – TCP communication, scheduled tasks के जरिए persistence

-

V2 (August 2025) – Debug tools जैसे OllyDbg, IDA से बचने के नए तरीके

-

V3 (August 2025) – WebSocket communication का इस्तेमाल, DeskRAT जैसा व्यवहार

Linux Variants – DeskRAT का Evolution

Linux सिस्टम के दो वर्ज़न सामने आए –

-

पहला:

DeskRAT, जिसमें “start_collection” कमांड जोड़ा गया। -

दूसरा: HTTP आधारित पुराना वर्ज़न, जो

/root directory से फाइलें ढूंढकर सीधेmodgovindia[.]space:4000पर भेजता था।

यह बताता है कि हैकर्स लगातार DeskRAT को upgrade और evolve कर रहे हैं।

अन्य दक्षिण एशियाई साइबर ग्रुप्स की गतिविधियाँ

Transparent Tribe अकेला नहीं है।

हाल के महीनों में कई और दक्षिण एशियाई APT ग्रुप्स भी सक्रिय रहे —

Bitter APT

-

चीन और पाकिस्तान के सरकारी व रक्षा विभागों पर हमला।

-

Microsoft Excel और RAR फाइलों में मालवेयर छिपाकर भेजा।

-

“CVE-2025-8088” का इस्तेमाल कर “cayote.log” नाम का इंफो-स्टीलर डिप्लॉय किया।

SideWinder

-

“Operation SouthNet” के तहत पाकिस्तान, श्रीलंका, नेपाल, म्यांमार जैसे देशों पर हमला।

-

लक्ष्य: समुद्री (Maritime) सेक्टर और डिफेंस संगठन।

OceanLotus (APT-Q-31)

-

वियतनाम-आधारित हैकर ग्रुप।

-

“Havoc Post-Exploitation Framework” का इस्तेमाल कर चीन व एशियाई देशों में घुसपैठ की।

Mysterious Elephant (APT-K-47)

-

भारत समेत पूरे दक्षिण एशिया के सरकारी संस्थानों पर हमला।

-

PowerShell Scripts, Exploit Kits और Remcos RAT जैसे एडवांस टूल्स का इस्तेमाल।

WhatsApp और Chrome डेटा की चोरी

इन हैकिंग अभियानों में खास ध्यान WhatsApp और Chrome डेटा चोरी पर दिया गया है।

APT ग्रुप्स “Uplo Exfiltrator”, “Stom Exfiltrator” और “ChromeStealer” जैसे टूल्स का इस्तेमाल करते हैं ताकि –

-

WhatsApp से भेजी गई फाइलें, इमेज और चैट बैकअप चुरा सकें।

-

Chrome ब्राउज़र से cookies, login tokens और पासवर्ड निकाल सकें।

यह भारत के लिए खतरा क्यों है?

इन घटनाओं से साफ है कि भारत के सरकारी नेटवर्क अब प्रमुख टारगेट बन चुके हैं।

Transparent Tribe जैसे ग्रुप भारत के —

-

रक्षा मंत्रालय

-

सरकारी ईमेल सर्वर

-

डिफेंस प्रोजेक्ट्स

को लगातार मॉनिटर कर रहे हैं।

यह सिर्फ डेटा चोरी नहीं, बल्कि राष्ट्रीय सुरक्षा पर सीधा खतरा है।

सुरक्षा के उपाय (Mitigation Tips)

-

ईमेल अटैचमेंट पर भरोसा न करें — खासकर ZIP या RAR फाइलों पर।

-

सिस्टम अपडेट रखें — BOSS OS या Windows के पुराने वर्ज़न न चलाएँ।

-

Multi-Factor Authentication (MFA) को लागू करें।

-

नेटवर्क मॉनिटरिंग टूल्स का प्रयोग करें जो WebSocket ट्रैफिक को पहचान सकें।

-

Employee Awareness Training — साइबर हाइजीन की ट्रेनिंग अनिवार्य होनी चाहिए।

निष्कर्ष

Transparent Tribe (APT36) जैसे साइबर ग्रुप दिखाते हैं कि अब जंग सिर्फ सीमाओं पर नहीं, बल्कि साइबर स्पेस में भी लड़ी जा रही है।

DeskRAT और StealthServer जैसे मालवेयर हमें चेतावनी देते हैं कि भारत को अपनी डिजिटल सुरक्षा प्रणाली को और मजबूत करने की जरूरत है।

हर सरकारी संस्था को अब यह समझना होगा कि —

“Data ही नया हथियार है, और साइबर सुरक्षा ही उसकी ढाल।”